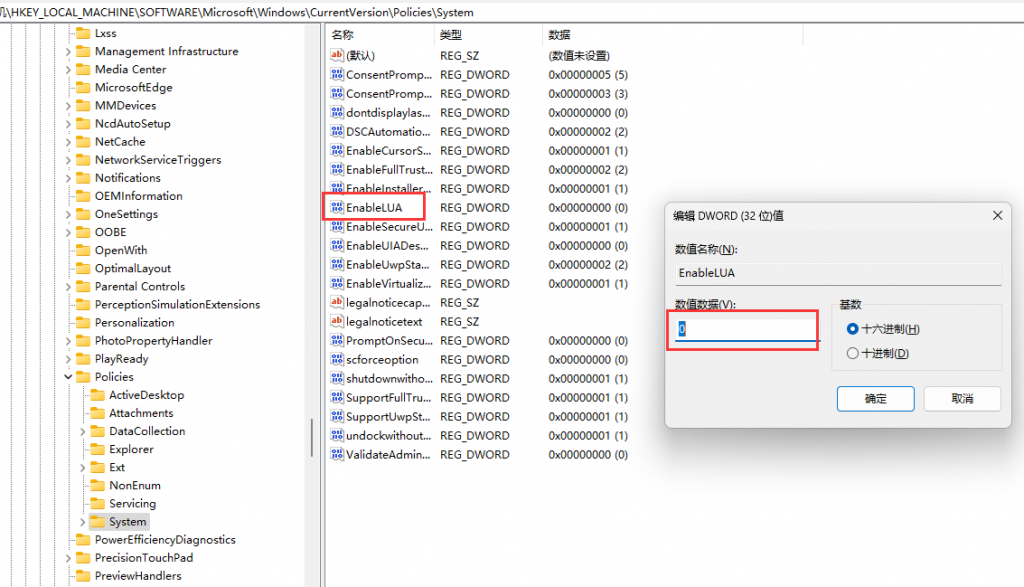

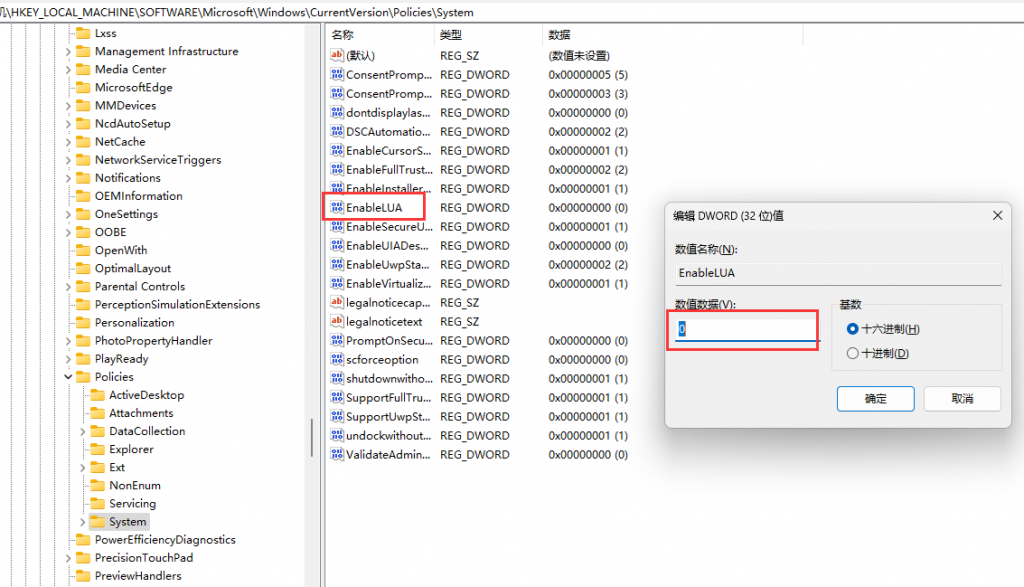

打开注册表,定位到:\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

修改:EnableLUA为0,保存即可

截图如下:

打开注册表,定位到:\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

修改:EnableLUA为0,保存即可

截图如下:

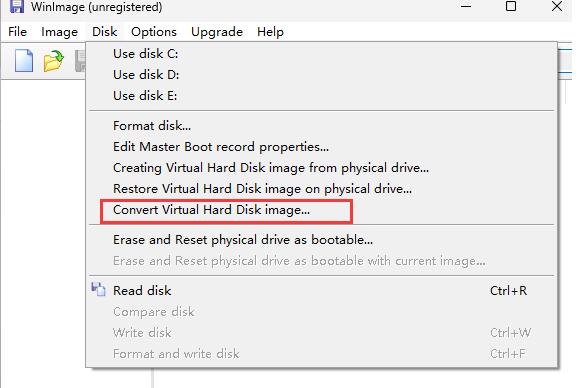

VMware运行的虚拟机主要硬盘格式为:文件名.vmdk,转换为Hyper-v格式仅需2步:

(1)下载安装winimage(或绿色解压版) http://www.winimage.com/download.htm,打开软件后选择Disk下面的这个选项,选择原始的vmdk文件,然后选择保存路径,即可转换成hyper-v所使用的vhd格式,具体截图图下:

(2)Hyper-v新建虚拟机,磁盘指定刚才转换好的vhd文件即可。

备注:如果你的vm虚拟机硬盘是多个文件,可以使用下面的方法先把硬盘文件合并,然后再进行转换:

VMware提供了虚拟磁盘管理工具vmware-vdiskmanager。使用命令行可以管理虚拟磁盘文件。

“vm路径\vmware-vdiskmanager.exe” -r “虚拟机文件.vmdk” -t 0 “合并后的文件.vmdk”

原因是php程序中配置了此参数,具体解决方法如下:

vi /usr/share/zabbix/include/defines.inc.php 编辑这个文件

ZBX_MAX_GRAPHS_P ER_PAGE 这个变量默认是20,把它改成你想要的值即可解决。

clickhouse备份方法有如下几种:

(一)文本文件导入导出

导出:clickhouse-client -h 127.0.0.1 –query=”select * from db.test” > test.csv

导入: clickhouse-client –query=”insert into db.test FORMAT CSV”<test.csv

(二)使用clickhouse-backup软件备份数据库(推荐)

官方下载地址:

Release 1.3.2 · AlexAkulov/clickhouse-backup · GitHub 下载rpm包直接安装即可

安装好clickhouse-backup后,创建一下配置文件

/etc/clickhouse-backup/config.yml ,参考默认文件config.yml.example

/etc/clickhouse-backup/config.yml内容如下:

general:

remote_storage: none

max_file_size: 0

disable_progress_bar: true

backups_to_keep_local: 0

backups_to_keep_remote: 0

log_level: info

allow_empty_backups: false

download_concurrency: 1

upload_concurrency: 1

restore_schema_on_cluster: ""

upload_by_part: true

download_by_part: true

clickhouse:

username: default

password: ""

host: localhost

port: 9000

disk_mapping: {}

skip_tables:

- system.*

- INFORMATION_SCHEMA.*

- information_schema.*

timeout: 5m

freeze_by_part: false

secure: false

skip_verify: false

sync_replicated_tables: false

log_sql_queries: true

config_dir: /etc/clickhouse-server/

restart_command: systemctl restart clickhouse-server

ignore_not_exists_error_during_freeze: true

tls_key: ""

tls_cert: ""

tls_ca: ""

debug: false备份命令如下:

(1)全库备份 clickhouse-backup create

(2)单表备份 clickhouse-backup create [-t, –tables=<db>.<table>] <backup_name>

其他命令:

查看可备份的表 clickhouse-backup tables

查看备份文件 clickhouse-backup list

恢复命令如下:

clickhouse-backup restore 备份名

Microsfot.Data.SqlClient.SqlException(0x80131904):A connection was successfully established with the server, but then an error occurred during the pre-login handshake.(provide:SSL Provider,error:31 – Encryption(ssl/tls) handshake failed)

一开始以为是服务器tsl版本问题,测试了下同样版本的其他服务器上却能连接上数据库。后来查资料发现此原因是因为Centos服务器默认使用的ssl为TLS1_2版本,而sqlserver需要的版本为TLSv1

修改方法如下:

vim /etc/pki/tls/openssl.cnf

#在oid_section=new_oids下增加

openssl_conf = default_conf

#在文件末尾增加

[default_conf]

ssl_conf = ssl_sect

[ssl_sect]

system_default = system_default_sect

[system_default_sect]

MinProtocol = TLSv1

CipherString = DEFAULT@SECLEVEL=1重启sshd服务

shtml是一种用于SSI技术的文件。 也就是Server Side Include–SSI 服务器端包含指令。 一些Web Server有SSI功能的话。 会对shtml文件特殊招待。 先扫一次shtml文件看没有特殊的SSI指令存在。

有就按Web Server设定规则解释SSI指令。 解释完后跟一般html一起调去客户端。

1 、 Config 命令

Config 命令主要用于修改 SSI 的默认设置。其中:

Errmsg :设置默认错误信息。为了能够正常的返回用户设定的错误信息,在 HTML 文件中 Errmsg 参数必须被放置在其它 SSI 命令的前面,否则客户端只能显示默认的错误信息,而不是由用户设定的自定义信息。

Timefmt :定义日期和时间的使用格式。 Timefmt 参数必须在 echo 命令之前使用。

显示结果为:

Wednesday, April 12, 2019

也许用户对上例中所使用的 %A %B %d 感到很陌生,下面我们就以表格的形式总结一下 SSI 中较为常用的一些日期和时间格式。

Sizefmt :决定文件大小是以字节、千字节还是兆字节为单位表示。如果以字节为单位,参数值为 “bytes” ;对于千字节和兆字节可以使用缩写形式。同样, sizefmt 参数必须放在 fsize 命令的前面才能使用。

2 、 Include 命令

Include 命令可以把其它文档中的文字或图片插入到当前被解析的文档中,这是整个 SSI 的关键所在。通过 Include 命令只需要改动一个文件就可以瞬间更新整个站点!

自媒体培训

Include 命令具有两个不同的参数:

Virtual :给出到服务器端某个文档的虚拟路径。例如:

File :给出到当前目录的相对路径,其中不能使用 “../” ,也不能使用绝对路径。例如:

这就要求每一个目录中都包含一个 header.html 文件。

3 、 Echo 命令

Echo 命令可以显示以下各环境变量:

DOCUMENT_NAME :显示当前文档的名称。

显示结果为:

index.html

DOCUMENT_URI :显示当前文档的虚拟路径。例如:

显示结果为:

/YourDirectory/YourFilename.html

随着网站的不断发展,那些越来越长的 URL 地址肯定会让人头疼。如果使用 SSI ,一切就会迎刃而解。因为我们可以把网站的域名和 SSI 命令结合在一起显示完整的 URL ,即:

QUERY_STRING_UNESCAPED :显示未经转义处理的由客户端发送的查询字串,其中所有的特殊字符前面都有转义符 “\” 。例如:

DATE_LOCAL :显示服务器设定时区的日期和时间。用户可以结合 config 命令的 timefmt 参数,定制输出信息。例如:

显示结果为:

Saturday, the 15 of April, in the year 2019

DATE_GMT :功能与 DATE_LOCAL 一样,只不过返回的是以格林尼治标准时间为基准的日期。例如:

LAST_MODIFIED :显示当前文档的最后更新时间。同样,这是 SSI 中非常实用的一个功能,只要在 HTML 文档中加入以下这行简单的文字,就可以在页面上动态的显示更新时间。

CGI 环境变量

除了 SSI 环境变量之外, echo 命令还可以显示以下 CGI 环境变量:

SERVER_SOFTWARE :显示服务器软件的名称和版本。例如:

SERVER_NAME : 显示服务器的主机名称, DNS 别名或 IP 地址。例如:

SERVER_PROTOCOL :显示客户端请求所使用的协议名称和版本,如 HTTP/1.0 。例如:

SERVER_PORT :显示服务器的响应端口。例如:

REQUEST_METHOD :显示客户端的文档请求方法,包括 GET, HEAD, 和 POST 。例如:

REMOTE_HOST :显示发出请求信息的客户端主机名称。

REMOTE_ADDR :显示发出请求信息的客户端 IP 地址。

AUTH_TYPE :显示用户身份的验证方法。

REMOTE_USER :显示访问受保护页面的用户所使用的帐号名称。

4 、 Fsize :显示指定文件的大小,可以结合 config 命令的 sizefmt 参数定制输出格式。

5 、 Flastmod :显示指定文件的最后修改日期,可以结合 config 命令的 timefmt 参数控制输出格式。

这里,我们可以利用 flastmod 参数显示出一个页面上所有链接页面的更新日期。方法如下:

<!–#config timefmt=” %B %d, %Y” –>

<A href=”/directory/file.html” rel=”external nofollow” >File</A>

<!–#flastmod virtual=”/directory/file.html” –>

<A href=”/another_directory/another_file.html” rel=”external nofollow” >Another File</A>

<!–#flastmod virtual=”/another_directory/another_file.html” –>

显示结果为:

File April 19, 2019

Another File January 08, 2019

6 、 Exec

Exec 命令可以执行 CGI 脚本或者 shell 命令。使用方法如下:

Cmd :使用 /bin/sh 执行指定的字串。如果 SSI 使用了 IncludesNOEXEC 选项,则该命令将被屏蔽。

Cgi :可以用来执行 CGI 脚本。例如,下面这个例子中使用服务端 cgi-bin 目录下的 counter.pl 脚本程序在每个页面放置一个计数器:

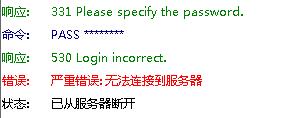

centos7下安装vsftpd后,客户端连接报错:

响应: 331 Please specify the password.

命令: PASS

响应: 530 Login incorrect.

错误: 严重错误: 无法连接到服务器

查看 /etc/vsftpd/vsftpd.conf 里面 pam_service_name =vsftpd

然后检查 /etc/pam.d/vsftpd,里面有auth required pam_shells.so,问题就处在这里了。

修改这行:

auth required pam_shells.so –> auth required pam_nologin.so

然后重启vsftpd即可。

标题说起来有点绕,Apache服务器(同一台)上配置多个站点

例如123.com(配置了ssl证书),456.com(没配置ssl证书)

这种情况下,如果访问https://456.com 内容会显示123.com的内容,站点如果比较多就很乱了,客户体验也不好。

研究了下,其实很容易解决,解决办法如下:

添加一个默认https的配置(空站点):

<VirtualHost _default_:443>

ServerName *

ServerAlias *

DocumentRoot "/var/www/html"

SSLEngine on

SSLCertificateFile /etc/httpd/cert/123.crt

SSLCertificateKeyFile /etc/httpd/cert/123.key

SSLCertificateChainFile /etc/httpd/cert/123_bundle.crt

<Directory "/var/www/html">

Options Indexes FollowSymlinks

AllowOverride All

Require all granted

</Directory>

</VirtualHost>目录自己定义,证书随便找一个过期的都无所谓。如果想让这种站点直接返回错误,也可以修改上述代码。

Discuz论坛程序后台编辑多板块参数的时候发现一个问题,少于16个版块同时编辑正常,多于20个版块的时候无法批量编辑,打开php报错后发现了原来是这个问题:Warning: Unknown: Input variables exceeded 1000

解决办法就很简单了,编辑php.ini文件,找到max_input_vars,吧这个值该大一点。例如:max_input_vars=50000,重启php即可解决问题。

友情提示:如果你用的Windows IIS在跑php程序,那还需要修改system.webServer中的这个参数:

<security>

<requestFiltering>

<requestLimits maxQueryString="4096" />

</requestFiltering>

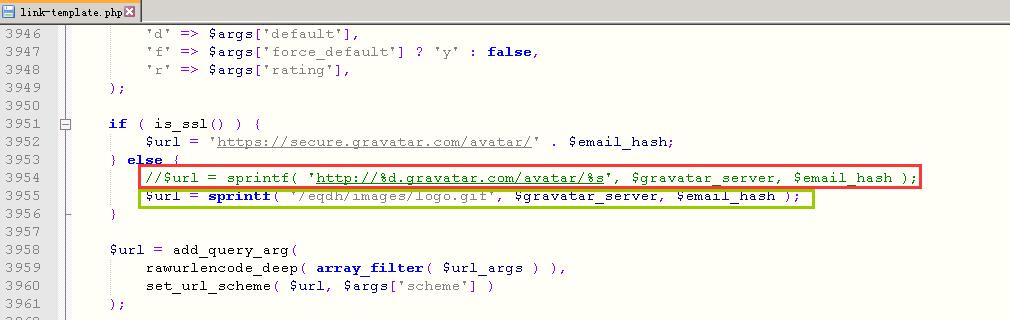

</security>wordpress程序默认调用了Gravatar头像,但这种一般显示不了,看着很不舒服。搜索了下代码,发现改一个位置即可解决:

打开文件:wp-includes\link-template.php

查找:$url = sprintf( ‘http://%d.gravatar.com/avatar/%s’, $gravatar_server, $email_hash );

替换成:$url = sprintf( ‘/eqdh/images/logo.gif‘, $gravatar_server, $email_hash );

(上面粗体部分,就是你的固定图片路径,这样就完美解决头像不显示问题了)

代码截图:

最终效果: